El USB reversible sería vulnerable al malware

El nuevo conector USB Type-C, más conocido como USB reversible, posee la misma cantidad de pines o conectores por ambos lados y, además, permitirá tanto la transferencia de datos a mayor velocidad como la de señales de vídeo o de energía eléctrica, con un tamaño similar al microUSB.

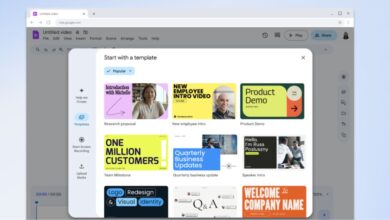

Se anticipa que este nuevo conector sea el estándar del futuro. Esta especificación, anunciada hace unos meses por el USB-IF (USB Implementers Forum), ya se está incluyendo en algunos dispositivos portátiles. El nuevo MacBook de Apple incorpora un puerto USB-C que permite cargar el móvil y conectarlo a dispositivos convencionales, aunque para ello hay que comprar un adaptador independiente.

Google ha seguido esta decisión e incluirá dos nuevos puertos USB-C en su nuevo portátil ultrafino, el Chroomebook Pixel. La incorporación de estos puertos será la nueva moda de los equipos en los próximos meses.

Pero el nuevo USB Type-C tiene problemas de seguridad. Está basado en el estándar USB, por lo que es vulnerable a ataques de firmware y otros que afectarían al dispositivo que se conecta.

Ninguna de estas vulnerabilidades es nueva, pero, si tenemos en cuenta que se pretende que el conector USB reversible sea universal, los ataques podrían ser cada vez más difíciles de evitar y el puerto podría convertirse en un canal de entrada para el malware.

Una de las mayores preocupaciones es la reciente vulnerabilidad BadUSB, que se aloja en el firmware, modificándolo y permitiendo que, por ejemplo, el dispositivo móvil conectado se convierta en un vector de ataque.

“La amplitud adicional y la flexibilidad de los USB Type-C llega con más superficie de ataque“, explicó Karsten Nohl, uno de los investigadores que descubrieron este tipo de ataque. “No hay una solución para BadUSB a la vista, incluso con el nuevo estándar”. USB es un estándar abierto construido sobre la compatibilidad y el fácil acceso de terceros.

Esto significa que los usuarios de MacBook y Chromebook Pixel están expuestos a lo que se denomina como un ataque de cargador prestado (borrowed charger attack). Aunque los nuevos cargadores no tienen el firmware necesario para transportar el malware BadUSB, sería fácil para un atacante infectar un dispositivo y el agujero se extendería progresivamente a todos los dispositivos compatibles.

Pese a que Apple incluye en todos los cables de alimentación un chip de autenticación para comprobar que el firmware no ha sido modificado, el puerto sigue siendo vulnerable a los dispositivos más antiguos.