Ciberproteger personas es clave para el negocio de IT

Las empresas que invierten en Investigación en Ciberseguridad se ocupan de analizar todas las amenazas dirigidas a personas, ya que son los principales puntos de entrada a los sistemas e impactan también sobre la privacidad.

Kaspersky: el nuevo Vishing empezó como una broma en TikTok

Vishing (abreviatura de phishing de voz) es la práctica fraudulenta de convencer a las personas a que llamen vía telefónica a los ciberdelincuentes y revelen información personal y datos bancarios. Como la mayoría de los ataques de phishing, comienza con un correo electrónico inusual de una tienda importante en línea o un sistema de pago. Por ejemplo, podría ser una carta falsa supuestamente enviada por PayPal para informar que acaba de recibir una solicitud para retirar una gran cantidad de dinero de la cuenta.

Mientras que los correos electrónicos regulares de phishing le piden a la víctima que siga un enlace para cancelar el pedido, los mails de vishing solicitan que llame urgentemente al número de atención al cliente proporcionado en el correo electrónico. Los expertos de Kaspersky enfatizan que este método es atractivo para los ciberdelincuentes porque cuando las personas ven un sitio de phishing tienen tiempo para pensar en lo que hacen o notar señales de que la página no es legítima. Pero cuando las víctimas hablan por teléfono, por lo general, se distraen y les resulta más difícil concentrarse. En estas circunstancias, los atacantes hacen todo lo posible para despistarlos aún más, apresurarlos, intimidarlos y exigirles que proporcionen urgentemente los datos de su tarjeta de crédito para cancelar la supuesta transacción fraudulenta. Después de obtener los detalles de la cuenta bancaria de la víctima, los ciberdelincuentes usan la información para robarles el dinero.

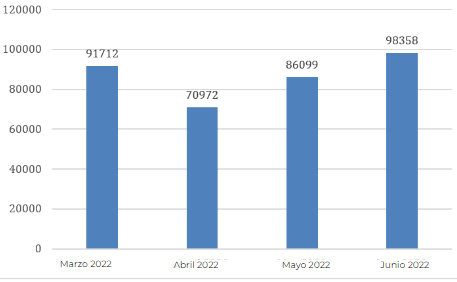

Los expertos de Kaspersky destacan que en los últimos cuatro meses (de marzo a junio de 2022) han detectado casi 350,000 correos electrónicos de vishing que solicitan a las víctimas que llamen y cancelen una transacción. Sin embargo, tan solo en junio la cantidad de correos electrónicos de este tipo aumentó, llegando a casi 100,000, lo que llevó a los investigadores de Kaspersky a concluir que esta tendencia está ganando impulso y es probable que continúe creciendo.

“Frecuentemente, me encuentro con vídeos en TikTok de blogueros que hacen bromas a otras personas llamándoles y diciéndoles que su cuenta está a punto de recibir un cargo de miles de dólares. Las víctimas se lo creen y se vuelven locas por ello. Al mirar estos vídeos en el teléfono, pensamos: «¿Cómo puede alguien caer con algo así?». Pero cuando las personas se encuentran con llamadas fraudulentas en la vida real, a menudo se ven afectadas por múltiples circunstancias al mismo tiempo. Tales llamadas pueden tomarlos desprevenidos, imposibilitándolos de evaluar claramente quién está al otro lado de la llamada; un bromista, un estafador o un asesor bancario”, explicó Roman Dedenok, experto en seguridad de Kaspersky.

Para protegerse del vishing, Kaspersky recomienda:

- Verificar la dirección del remitente. La mayoría de los correos electrónicos no deseados provienen de direcciones que no tienen sentido o aparecen como galimatías, por ejemplo: amazondeals@tX94002222aitx2.com o algo similar. Al pasar el cursor sobre el nombre del remitente, que podría estar escrito incorrectamente, se puede ver la dirección de correo electrónico completa. Si no se está seguro de si es legítima o no, se puede poner en un motor de búsqueda para verificarla.

- Considerar qué tipo de información se solicita. Las empresas legítimas no entran en contacto inesperadamente a través de correos electrónicos no solicitados para pedir información personal, como datos bancarios o de tarjetas de crédito, el número de seguro social u otra información En general, los mensajes no solicitados que piden «verificar los detalles de la cuenta» o «actualizar la información de su cuenta» deben tratarse con precaución.

- Ser cauteloso si el mensaje está creando un sentido de urgencia. Los remitentes de spam a menudo tratan de ejercer presión mediante el uso de esta táctica. Por ejemplo, el asunto puede contener palabras como «urgente» o «se requiere acción inmediata» para presionarlo a que actúe.

- Revisar la gramática y la ortografía es una forma eficaz de identificar a un estafador. Los errores tipográficos y la mala gramática son señales de alerta. También lo son las frases extrañas o la sintaxis inusual, que pueden ser resultado de varias traducciones en el correo electrónico.

- Instalar una solución de seguridad en la que pueda confiar y seguir sus recomendaciones. La solución resolverá la mayoría de los problemas automáticamente y le avisará si es necesario.

El informe completo está disponible aquí.

HP: Las credenciales de inicio de sesión robadas se venden en la Dark Web por tan sólo 5 dólares

Estuvimos en la presentación del informe “La evolución de la ciberdelincuencia: por qué la Dark Web está sobrecargando el panorama de las amenazas y cómo contraatacar”, desarrollado por HP Wolf Security”

El evento fue una charla con un panel de expertos en ciberseguridad y de la academia, entre los cuales estaban el ex hacker Michael “Mafia Boy” Calce y el criminólogo Dr. Mike McGuire. El foco de la temática fue entender cómo ha evolucionado la ciberdelincuencia y lo que las empresas pueden hacer para protegerse mejor en contra de las amenazas de hoy y del mañana.

Los resultados de esta investigación muestran que la delincuencia cibernética se está potenciando a través de kits de malware “plug and play”, los cuales facilitan el lanzamiento de ataques como nunca antes. Las mafias cibernéticas están colaborando con atacantes aficionados para dirigirse a las empresas, poniendo en riesgo nuestro mundo en línea.

Estos son algunos de los principales hallazgos de la investigación:

- El malware es barato y está disponible fácilmente – Más de tres cuartas partes (76%) de los anuncios de malware y el 91% de los exploits (por ejemplo, el código que brinda a los atacantes el control de los sistemas aprovechando los errores de software) tienen un precio de venta inferior a los 10 dólares. El costo promedio de las credenciales de protocolo de escritorio remoto (RDP) que han sido comprometidas es de solo 5 dólares. Los vendedores están ofreciendo productos en paquetes con kits de malware plug-and-play, malware como servicio, tutoriales y servicios de asesoramiento que reducen la necesidad de habilidades técnicas y experiencia para realizar ataques complejos y dirigidos. De hecho, solo del 2 al 3% de los ciberdelincuentes que realizan estas amenazas son codificadores avanzados.

- La ironía del “honor entre ladrones cibernéticos” – Al igual que el mundo del comercio legítimo en línea, la confianza y la reputación son, irónicamente, partes esenciales del comercio dedicado a la delincuencia cibernética: el 77% de los mercados analizados donde opera la ciberdelincuencia requiere un bono de proveedor —una licencia para vender— que puede costar hasta 3,000 dólares. El 85% de estos utiliza depósitos en garantía y el 92% cuenta con un servicio de resolución de conflictos por parte de terceros. Todos los mercados proporcionan puntajes de los proveedores con base en los comentarios. Los ciberdelincuentes también procuran mantenerse un paso por delante de las fuerzas del orden transfiriendo la reputación entre los sitios web, ya que el promedio de vida de un sitio en la red Tor es de tan solo 55 días.

- El software popular está abriendo las puertas a los ciberdelincuentes – Los cibercriminales se están concentrando en encontrar las brechas en software que les permitan conseguir un punto de apoyo y tomar el control de los sistemas apuntando a errores conocidos y vulnerabilidades en el software popular. Los ejemplos incluyen el sistema operativo Windows, Microsoft Office, sistemas de gestión de contenido web, así como servidores web y de correo. Los kits que explotan las vulnerabilidades en sistemas de nicho obtienen los precios más altos (por lo general en un rango entre los 1,000 y los 4,000 dólares). Zero Days (las vulnerabilidades que todavía no se conocen públicamente) se están vendiendo en decenas de miles de dólares en los mercados de la Dark Web.

El informe completo está disponible aquí.

Fortinet: La nube impulsa a los negocios, pero la seguridad sigue siendo el principal desafío

La empresa publicó su Informe de Seguridad en la Nube 2022, a partir de una encuesta mundial realizada en marzo de este año a 823 profesionales de la ciberseguridad de organizaciones de diversos tamaños e industrias.

Según el estudio, entre los beneficios que obtienen las empresas al migrar a la nube se encuentran una mayor rapidez de comercialización (51%), una mayor capacidad de respuesta a las necesidades de los clientes (50%) y un ahorro dentro de los costos (39%). Además, los encuestados confirman que la nube está cumpliendo la promesa de capacidad y escalabilidad flexibles (53%), más agilidad (50%) y mayor disponibilidad y continuidad del negocio (45%). Los servicios y cargas de trabajo más implementados en la nube son los de seguridad (58%), seguidos de los de computación (56%), almacenamiento (55%) y virtualización (53%).

Por otro lado, los principales imprevistos que frenan o impiden la adopción de la nube son:

- La falta de visibilidad (para el 49% de los encuestados)

- El elevado costo (43%)

- La falta de control (42%)

- La falta de seguridad (22%)

La encuesta también revela que los mayores retos a los que se enfrentan las organizaciones no están necesariamente relacionados con la tecnología, sino con las personas y los procesos. La falta de personal capacitado es el mayor obstáculo para una adopción más rápida, según el 40% de los encuestados (frente al 37% del año pasado), seguido del cumplimiento de la legislación y la normativa (33%) y los problemas de seguridad de los datos (31%).

«La nube ya ha demostrado ser un importante facilitador para las empresas de todos los tamaños e industrias, pero sigue siendo un reto para las empresas en varios aspectos. Abordar temas como la seguridad y la gestión es fundamental para acelerar el proceso de su adopción y aprovechar el negocio, así como invertir en la formación de profesionales para este segmento ya que esto puede representar un punto de inflexión en la búsqueda de los beneficios que la nube puede traer«, explicó Rafael Venancio, director de Negocios de la Nube de Fortinet para América Latina y el Caribe.

El informe completo está disponible aquí.