El método Dell Zero Trust para reducir ciberataques y evitar robos de información

Dell Technologies, en conjunto con sus partners, ha desarrollado un modelo particular de Zero Trust, que redobla los esfuerzos contra los ciberataques y protege la información.

Si no has escuchado la palabra ransomware, quizá es momento que pongas atención a su significado, al riesgo en el que puede poner a cualquier empresa, y a los mecanismos necesarios a implementar para evitar una desagradable sorpresa.

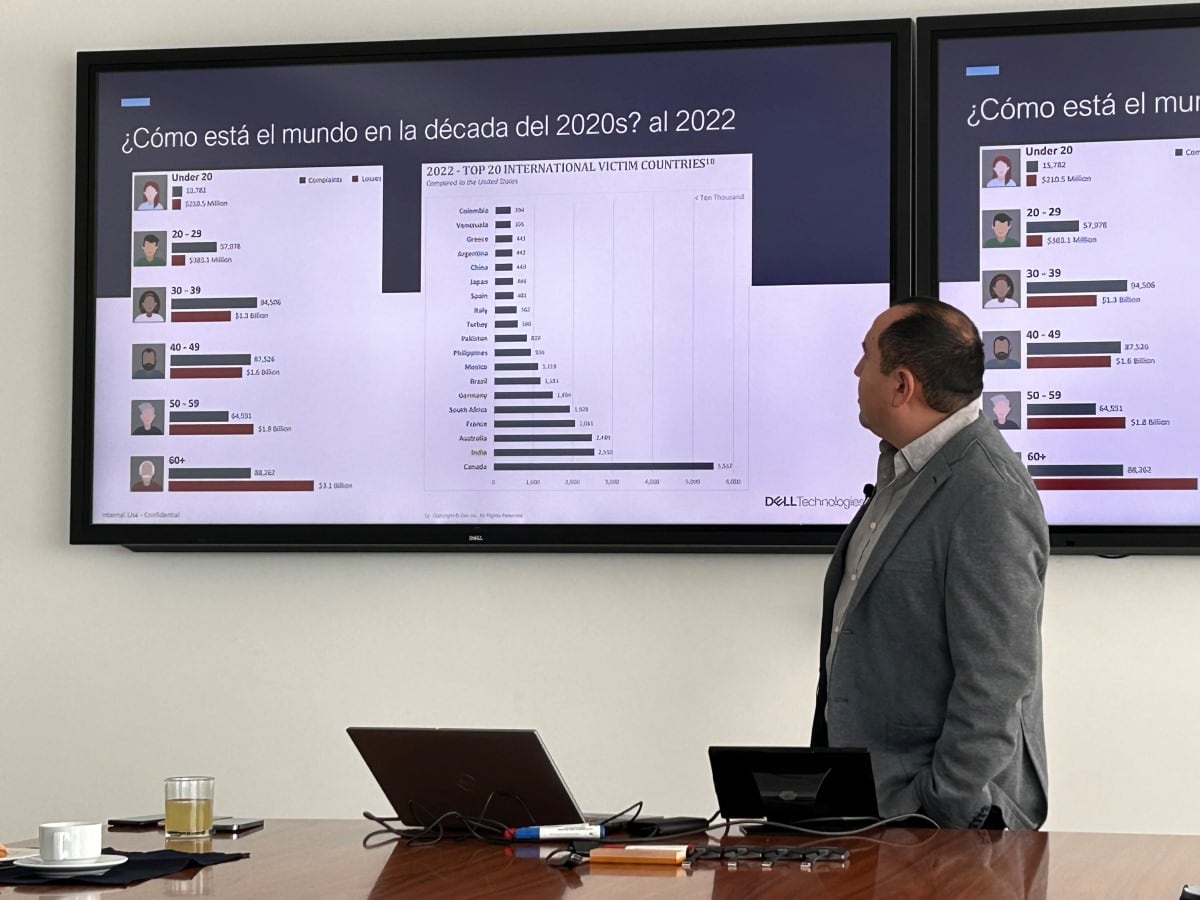

Ransomware es la forma de ciberataque que más ha crecido en los últimos años, y particularmente a una velocidad desproporcionada a partir de la pandemia. Te mostramos a continuación una gráfica, proporcionada por Dell Techonologies, que lo ejemplifica:

En el amplio abanico de delitos digitales, este es el que más preocupa a las empresas, y para muestra, el robo millonario del que fue víctima la cadena de casinos y hoteles MGM de Las Vegas, que paralizó sus operaciones, y vio afectadas todas sus actividades.

¿Qué es el ransomware y cuáles son los tipos de ciberataques?

El ransomware es un delito a través del cual los delincuentes secuestran y encriptan archivos del sistema para pedir un rescate a cambio de la clave de descifrado. En el caso del ataque a MGM, fue a partir de engañar a un empleado del área de TI de la cadena de casinos.

Dell Technologies identifica otros tipos de ataques:

- Ataque de malware: usa softwares dañinos como troyanos, ransomware, rootkits, entre otros, para infectar y tomar control de sistemas.

- Ataque de contraseña: busca adivinar o robar credenciales de usuario a través de fuerza bruta, ingeniería social, keyloggers.

- DDoS: inunda un servidor o recurso de red con tráfico para negar el acceso a usuarios legítimos.

Phishing: Este es el más usado, aprovechándose del crecimiento del e-commerce y de la digitalización de la banca. Consiste en engañar al usuario para que comparta información confidencial a través de comunicaciones falsas. - Manipulación de URL: modifica URLs para acceder a recursos restringidos en un sitio web.

- Otros tipos de ataques: inyección SQL, Scripting cross-site, Ataque de Intermediario, Suplantación de DNS, Ataque drive-by y la Amenaza interna.

La ciberdelincuencia en una tormenta perfecta

En el mundo hay más de 5,000 millones de internautas, lo que representa al 60% de la población mundial. En México son más de 90 millones, superior al 75% de la población. Cifras que los delincuentes aprovechan, y la prueba de ello es que la falta de ciberseguridad es el octavo riesgo a nivel mundial, de acuerdo con el World Economic Forum (WEF).

“Estamos ante lo que podemos llamar una tormenta perfecta”, asegura Isaac Aldana, CTO (Chief Technology Officer) de Dell México, quien señala que hablar de ciberseguridad es hablar de tomar decisiones de riesgo. “Las debería tomar aquel que sabe lo que puede perder”.

El caso de MGM es uno entre muchos más, que quizá no llegan a esas dimensiones, pero que aumentan en el mundo. Solo en México, en 2022, la Guardia Nacional atendió 48,099 casos de extorsiones telefónicas, y 4,996 delitos en Internet.

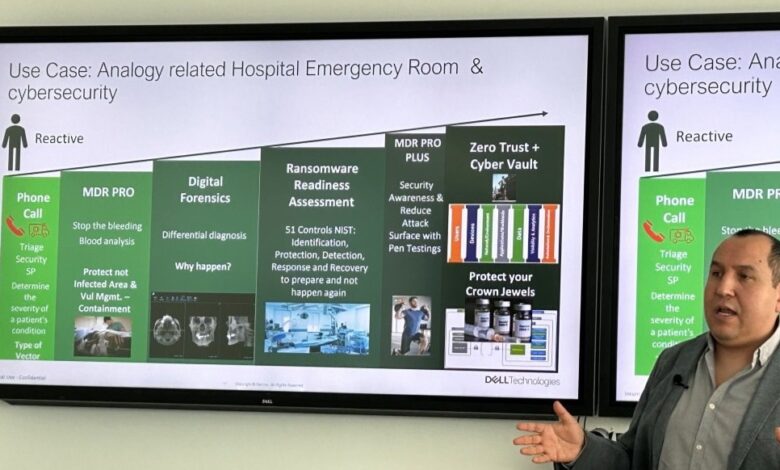

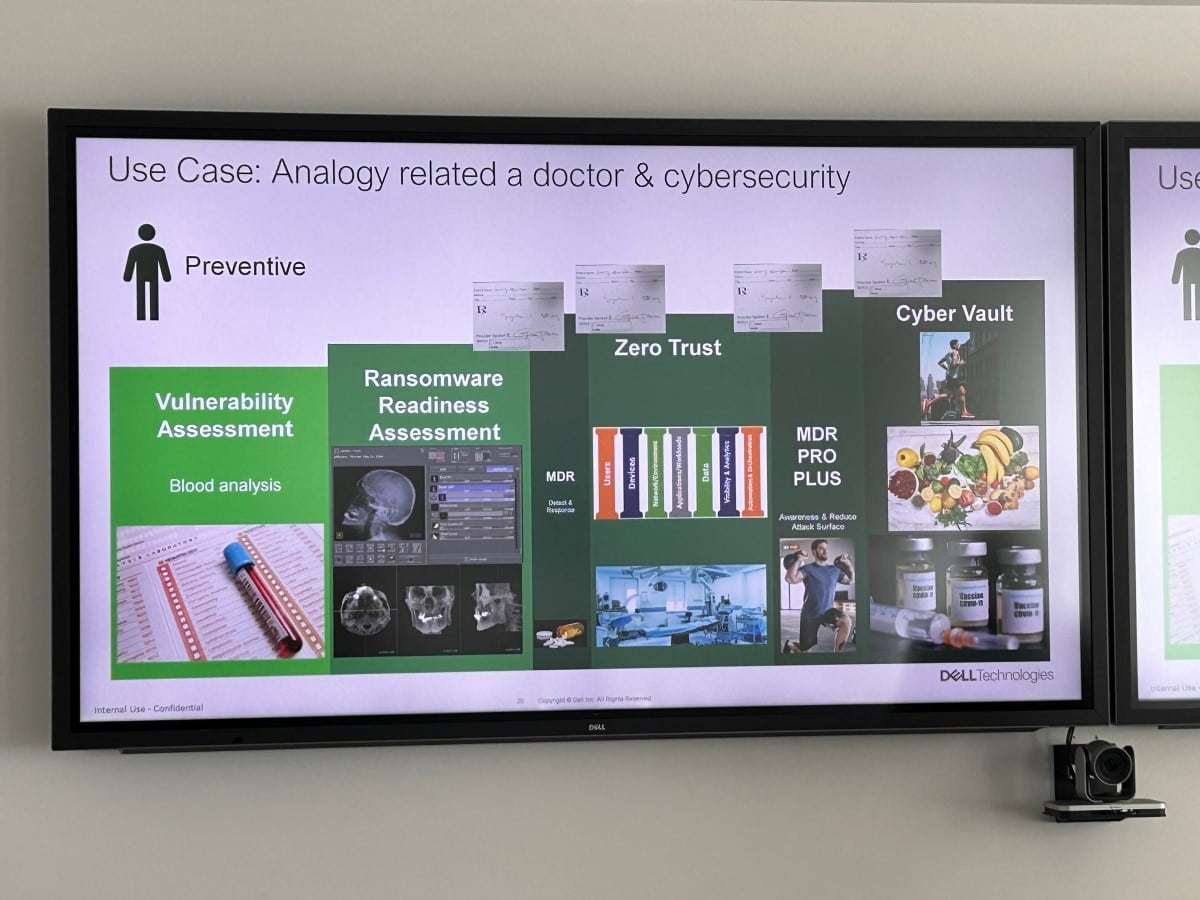

Ante ello, de acuerdo con Aldana, los expertos apuntan a generar inversiones en estrategias preventivas ante los ataques cibernéticos, que hasta hoy, en su mayoría, son controlados mediante estrategias reactivas, que suelen ser mucho más costosas, pues pasan por una etapa que la prevención no incluye, la forense digital, y que suele desgastar en algunos casos hasta la quiebra a las empresas.

El modelo Zero Trust: “No confíes en nada”

Una de las estrategias que han adoptado diversas compañías está basada en una arquitectura con procesos altamente rigurosos, bajo el lema: “no confiar, sí verificar”, de tal manera que se reduzcan al mínimo las brechas que puedan utilizar los ciberdelincuentes.

En el caso de Dell, el modelo desarrollado por la empresa tecnológica, en conjunto con sus partners, consta de cinco pilares y dos capacidades transversales:

- Confianza en el dispositivo. Autentificación del dispositivo, manejo del dispositivo, inventario del dispositivo, cumplimento del dispositivo.

- Confianza del usuario. Autentificación multifactor, autorización del usuario, acceso condicionado.

- Transporte y sesión de usuario. Microsegmentación, encriptación de transporte, protección de sesión.

- Aplicación de confianza. Inicio de sesión único, aislamiento, acceso de cualquier dispositivo.

- Confianza de datos. Protección de datos en confianza. Integridad. Prevención de pérdida de datos. Clasificación de datos.

- Visibilidad y Análisis. Definido por los recursos de los 5 pilares que deben habilitarse, en su máxima medida, para permitir el análisis del estado seguro y la función de la definición del pilar.

- Automatización y orquestación: definida utilizando la visibilidad y los resultados de análisis para realizar la aplicación de políticas definidas de configuración de referencia, corrección automatizada y modelos de acceso condicional

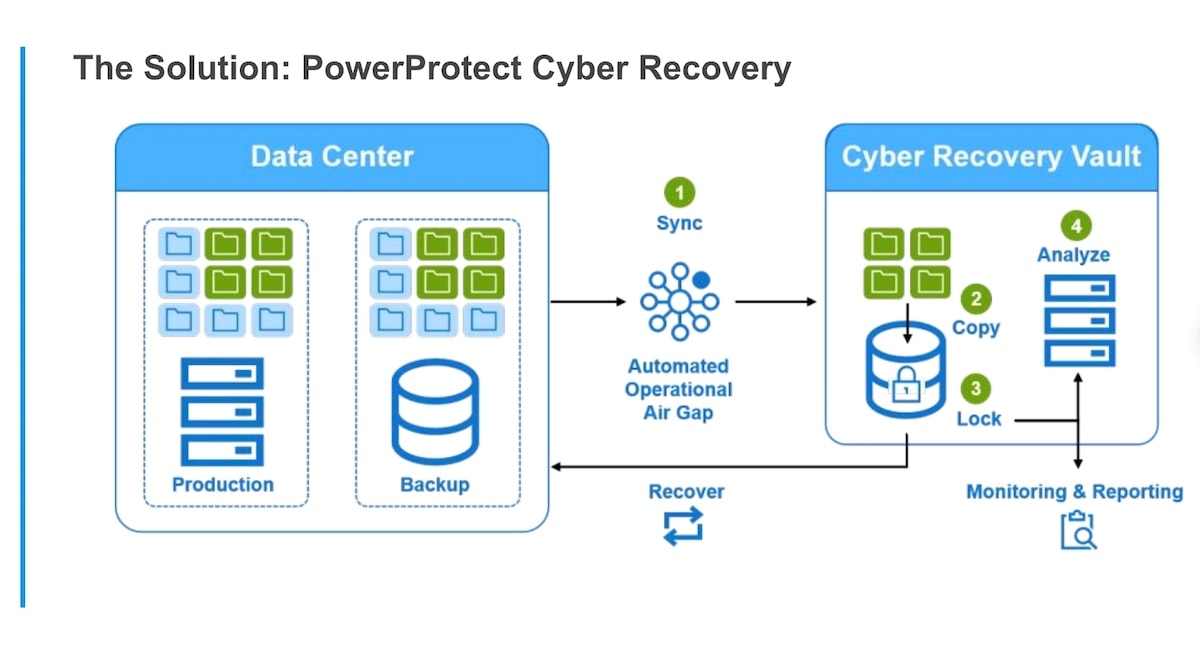

La bóveda PowerProtect Cyber Recovery

Dell ofrece además el concepto PowerProtect Cyber Recovery, que representa una última línea de defensa contra los ciberataques. Es una estrategia de almacenamiento de datos, en la que se crean copias inmutables de solo lectura de los datos críticos de la empresa. Los datos se almacenan en una bóveda aislada y solo se pueden agregar nuevos datos, pero nunca modificar ni eliminar los existentes.

“Aleja los datos críticos desde la superficie de ataque, aislándola físicamente dentro de una parte protegida del centro de datos y requiere seguridad separada credenciales y autenticación multifactor para el acceso”, asegura Dell.

Si se produce un ciberataque, puede identificar rápidamente una copia limpia de los datos, recuperar su infraestructura y datos críticos, y hacer que rápidamente, la empresa vuelva a funcionar. En el caso de MGM, la realidad hubiera sido muy distinta. Esta bóveda trabaja de la siguiente manera:

- El software PowerProtect Cyber Recovery y los dispositivos PowerProtect DD separan la zona que no es de confianza de la zona de confianza implícita estableciendo un punto de decisión de políticas y un punto de aplicación de políticas.

- Se realiza copia de dichos datos. Dell asegura que la retención de la bóveda es configurable, y la mayoría de los clientes conservan copias durante dos semanas y hasta por un mes. Esto proporciona varias herramientas eficaces para responder a un ciberataque.

- Bloqueo de datos. Los datos se bloquean para protegerlos aún más de una eliminación accidental o intencional. La inmutabilidad debe ser vinculada al aislamiento para garantizar que sus datos críticos estén seguros y disponibles para recuperarse de un ataque.

- Análisis. Los datos se presentan al motor de análisis de Dell, CyberSense, que realiza un análisis completo del contenido de los datos replicados en la bóveda. Esto incluye el escaneo de archivos no estructurados, bases de datos e infraestructura central.

De acuerdo con Dell Technologies, CyberSense permite la recuperación rápida después de un ataque, al determinar si un conjunto de datos es válido y utilizable para la recuperación con una confianza de hasta un 99.5% para encontrar datos corruptos.