Un grupo de espionaje despliega herramientas de ataques contra gobiernos

Es posible que Waterbug haya secuestrado infraestructura de otro grupo de espionaje independiente durante un ataque contra un objetivo de Medio Oriente.

El grupo de espionaje Waterbug (conocido también como Turla) ha seguido atacando gobiernos y organizaciones internacionales durante los últimos dieciocho meses, en una serie de campañas que han mostrado un conjunto de herramientas de rápida evolución y, en un ejemplo notable, el aparente secuestro de infraestructura de otro grupo de espionaje.

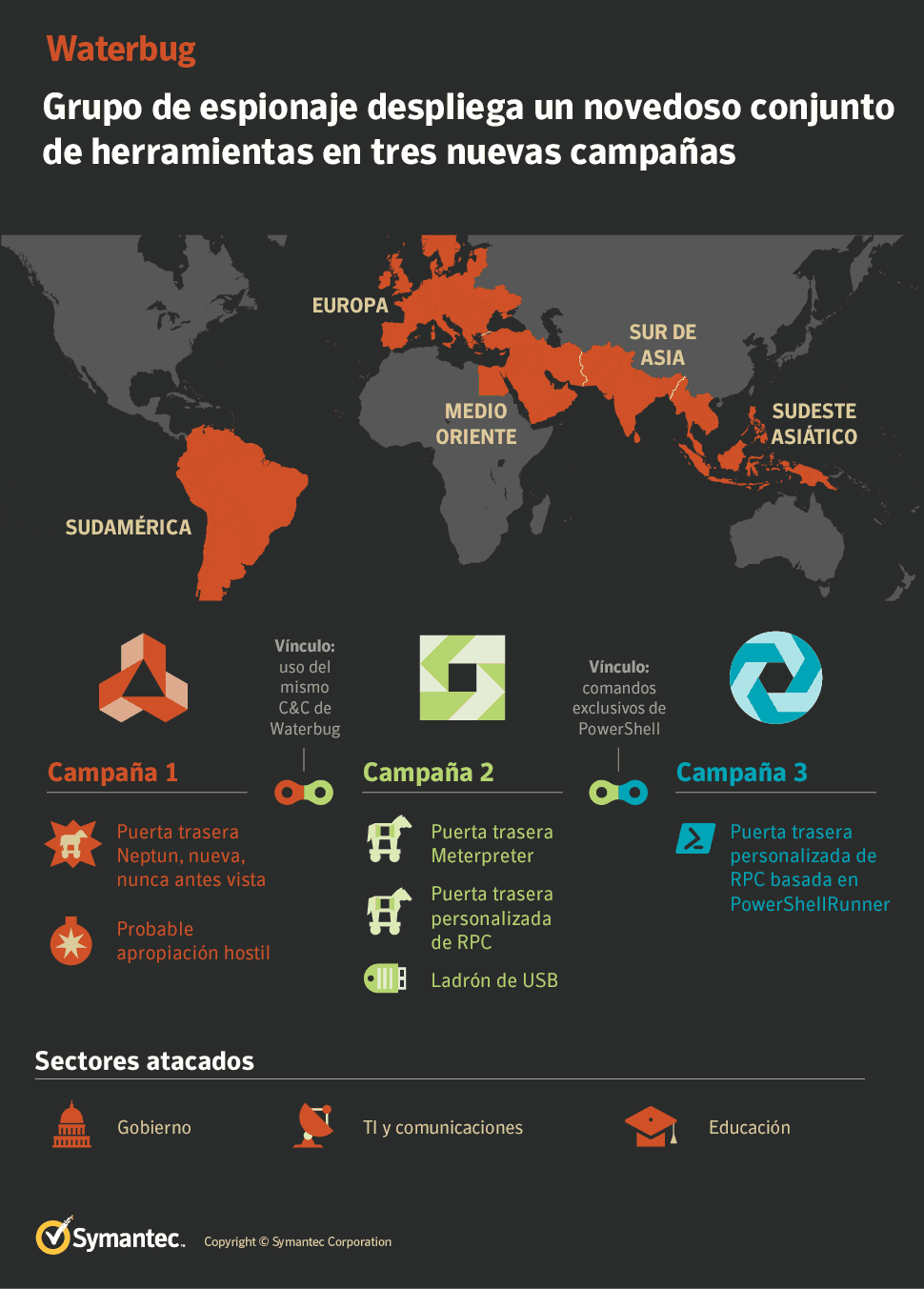

Tres olas de ataques

La actividad reciente de Waterbug puede dividirse en tres campañas distintas caracterizadas por diferentes conjuntos de herramientas. Una de las campañas implicó una puerta trasera nueva, nunca antes vista, denominada Neptun (Backdoor.Whisperer). Neptun se instala en servidores Microsoft Exchange y está diseñada para escuchar pasivamente los comandos de los atacantes. Esta capacidad de escucha pasiva hace que el malware sea más difícil de detectar. Neptun también es capaz de descargar herramientas adicionales, cargar archivos robados y ejecutar comandos de shell. Un ataque perpetrado durante esta campaña implicó el uso de infraestructura que pertenecía a otro grupo de espionaje conocido como Crambus (también llamado OilRig o APT34).

Una segunda campaña utilizó Meterpreter (una puerta trasera disponible públicamente) junto con dos cargadores personalizados: una puerta trasera personalizada denominada photobased.dll y una puerta trasera personalizada de llamada a procedimiento remoto (RPC). Waterbug ha estado usando Meterpreter por lo menos desde principios de 2018, y en esta campaña utilizó una versión modificada de Meterpreter a la que, tras ser codificada, se le dio una extensión .wav para disfrazar su verdadero propósito.

La tercera campaña desplegó una puerta trasera personalizada de RPC distinta a la que utilizó en la segunda campaña. Esta puerta trasera utilizó código derivado de PowerShellRunner (una herramienta disponible públicamente) para ejecutar scripts de PowerShell sin usar powershell.exe. Esta herramienta está diseñada para burlar la detección destinada a identificar el uso malicioso de PowerShell. Antes de su ejecución, los scripts de PowerShell se almacenaron en el registro con codificación Base64. Esto probablemente se hizo para evitar escribirlos en el sistema de archivos.

Renovación de herramientas

Las campañas más recientes de Waterbug han involucrado una línea de herramientas nuevas que incluyen malware personalizado, versiones modificadas de herramientas de hacking disponibles públicamente y herramientas administrativas legítimas. El grupo también ha seguido las tendencias actuales dirigidas a “vivir de la tierra” empleando scripts de PowerShell y PsExec, una herramienta de Sysinternals de Microsoft utilizada para ejecutar procesos en otros sistemas.

Aparte de las herramientas nuevas que ya mencionamos, Waterbug también ha desplegado:

- Un nuevo dropper personalizado que por lo general se utiliza para instalar Neptun como servicio.

- Una herramienta de hacking personalizada que combina cuatro herramientas de Equation Group filtradas (EternalBlue, EternalRomance, DoublePulsar y SMBTouch) en un solo ejecutable.

- Una herramienta de recopilación de datos por USB que comprueba la presencia de una unidad USB conectada, roba de ella ciertos tipos de archivos y los cifra en un archivo RAR. Después utiliza WebDAV para cargarlas a una unidad de nube de Box.

- Scripts de Visual Basic que efectúan el reconocimiento del sistema después de una infección inicial y luego envían información a servidores de comando y control (C&C) de Waterbug.

- Scripts de PowerShell que efectúan el reconocimiento del sistema y el robo de credenciales desde el administrador de credenciales de Windows y luego devuelven esta información a los servidores de C&C de Waterbug.

- Herramientas disponibles públicamente tales como IntelliAdmin para ejecutar comandos de RPC, SScan y NBTScan para el reconocimiento de la red, PsExec para la ejecución y el movimiento lateral, Mimikatz (Hacktool.Mimikatz) para el robo de credenciales y Certutil.exe para descargar y decodificar archivos remotos. Se identificó que estas herramientas se estaban descargando a través de herramientas o infraestructura de Waterbug.

Víctimas

Con estas tres campañas recientes de Waterbug, el grupo atacó sistemas de gobiernos y organizaciones internacionales en todo el mundo, además de otros objetivos de los sectores de la TI y la educación. Desde inicios de 2018, Waterbug ha atacado a 13 organizaciones distribuidas en 10 países:

- El Ministerio de Asuntos Exteriores de un país latinoamericano

- El Ministerio de Asuntos Exteriores de un país de Medio Oriente

- El Ministerio de Asuntos Exteriores de un país europeo

- El Ministerio del Interior de un país del sudeste asiático

- Dos organizaciones gubernamentales no identificadas ubicadas en un país de Medio Oriente

- Una organización gubernamental no identificada ubicada en un país del sudeste asiático

- Una oficina de gobierno de un país del sur de Asia ubicada en otro país

- Una organización de tecnología de la información y las comunicaciones ubicada en un país de Medio Oriente

- Dos organizaciones de tecnología de la información y las comunicaciones ubicadas en dos países europeos

- Una organización de tecnología de la información y las comunicaciones ubicada en un país del sur de Asia

- Una organización multinacional ubicada en un país de Medio Oriente

- Una institución educativa ubicada en un país del sur de Asia

Infraestructura secuestrada

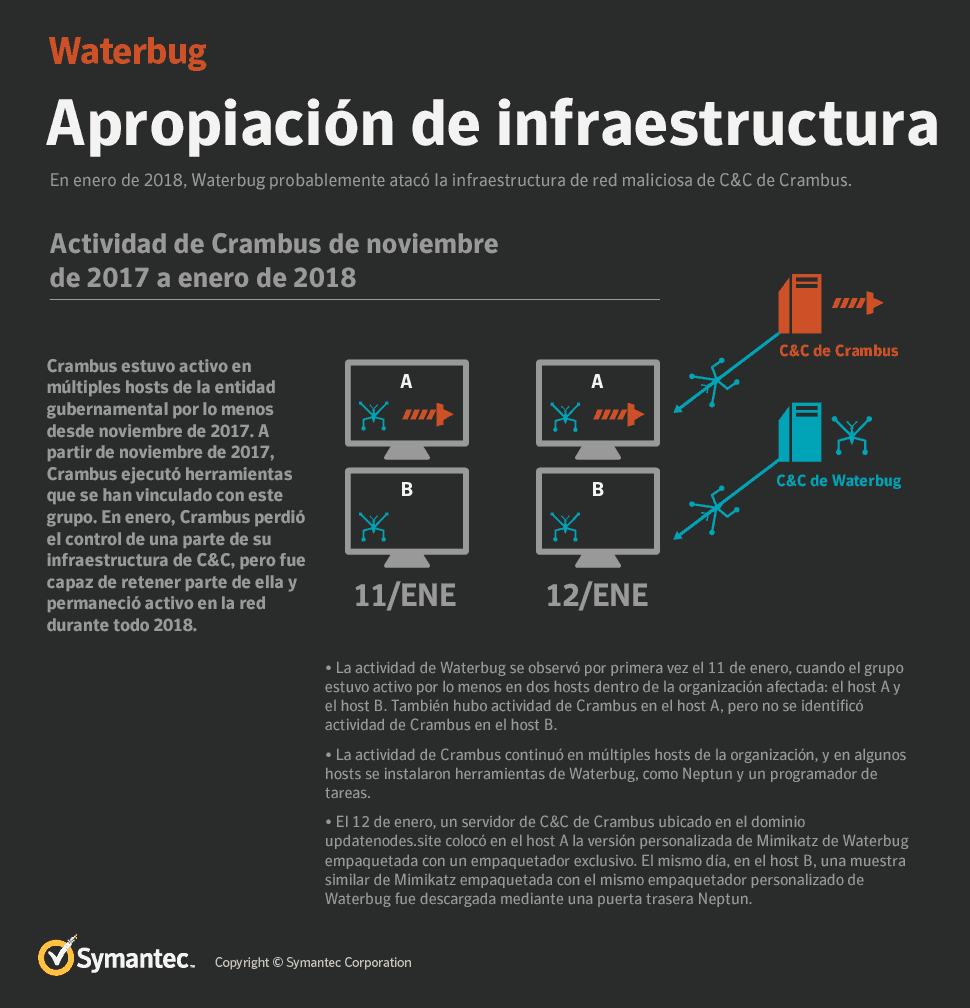

Una de las cosas más interesantes de una de las campañas recientes de Waterbug ocurrió durante un ataque contra un objetivo ubicado en Medio Oriente: al parecer, Waterbug secuestró infraestructura del grupo de espionaje Crambus y la usó para distribuir malware en la red de la víctima. Los informes de prensa han vinculado a Crambus y Waterbug con diferentes estados nacionales. Si bien es posible que los dos grupos hayan estado colaborando, Symantec no ha encontrado evidencia adicional que respalde esta hipótesis. Lo más probable, según parece, es que el uso que Waterbug hizo de la infraestructura de Crambus sea una supuesta apropiación hostil. Sin embargo, lo curioso es que Waterbug también atacó otras computadoras de la red de la víctima usando su propia infraestructura.

Durante este ataque se descargó en una computadora de la red de la víctima una variante personalizada de Mimikatz (una herramienta de hacking disponible públicamente) desde infraestructura de red que, según se sabe, estaba bajo el control de Crambus. Mimikatz se descargó a través de la herramienta Powruner y del panel de control Poison Frog. Diversos proveedores han vinculado públicamente la infraestructura y la herramienta Powruner con Crambus. Ambas fueron mencionadas también en filtraciones recientes de documentos vinculados con Crambus.

Symantec considera que la variante de Mimikatz empleada en estos ataques es exclusiva de Waterbug. Se modificó en gran medida y casi todo el código original fue separado de su función de robo de credenciales sekurlsa::logonpasswords. Waterbug con frecuencia ha hecho modificaciones profundas de herramientas disponibles públicamente, algo por lo que Crambus no es reconocido.

La variante de Mimikatz utilizada se empaquetó con una rutina de empaquetamiento personalizada que no se había visto nunca antes en malware que no fuera de Waterbug. Waterbug utilizó este mismo empaquetador en una segunda variante personalizada de Mimikatz y en un dropper para el servicio Neuron del grupo (Trojan.Cadanif). La forma en la que se empleó el dropper nos hace llegar a la conclusión de que este empaquetador personalizado es de uso exclusivo de Waterbug. Además, esta versión de Mimikatz se compiló usando Visual Studio y bzip2 (una biblioteca disponible públicamente), lo cual, aunque no es algo excepcional, ya ha sido utilizado antes por otras herramientas de Waterbug.

Además del ataque en el que se vio implicada infraestructura de Crambus, se sabe que esta muestra de Mimikatz únicamente se ha empleado en otro ataque, en 2017, contra un objetivo educativo ubicado en el Reino Unido. Fue una herramienta conocida de Waterbug la que colocó Mimikatz en esa ocasión.

En el caso del ataque contra el objetivo de Medio Oriente, Crambus fue el primer grupo en infiltrarse a la red de la víctima, y la evidencia más antigua de su actividad se remonta a noviembre de 2017. La primera evidencia observada de la actividad de Waterbug surgió el 11 de enero de 2018, cuando una herramienta vinculada con Waterbug (un programador de tareas denominado msfgi.exe) fue colocada en una computadora de la red de la víctima. El día siguiente, 12 de enero, la variante ya mencionada de Mimikatz se descargó en la misma computadora desde un servidor de C&C conocido de Crambus. Dos computadoras más de la red de la víctima fueron atacadas con herramientas de Waterbug el 12 de enero, pero no hay evidencia de que se haya utilizado infraestructura de Crambus en estos ataques. Aunque una de estas computadoras ya antes había sido atacada por Crambus, en la otra no se observaron indicios de la intrusión de Crambus.

Las intrusiones de Waterbug en la red de la víctima continuaron durante gran parte de 2018. El 5 de septiembre de 2018, una variante similar de Mimikatz fue colocada mediante la puerta trasera Neptun de Waterbug en otra computadora de la red. Casi al mismo tiempo, en la red de la víctima se observó otro malware de Waterbug que se comunicaba con servidores de C&C conocidos de Waterbug.

Por último, el problema se ensombreció aún más con la aparición de una herramienta legítima de administración de sistemas denominada IntelliAdmin en la red de la víctima. Se sabe que Crambus ha utilizado esta herramienta, la cual se mencionó en la filtración de documentos de Crambus. Sin embargo, en este caso, IntelliAdmin fue colocada mediante puertas traseras personalizadas de Waterbug, incluida la puerta trasera Neptun recién identificada, en computadoras que no habían sido afectadas por la intrusión de Crambus.

El incidente deja muchas preguntas por contestar que principalmente se relacionan con el motivo de Waterbug para usar la infraestructura de Crambus. Hay varias posibilidades:

1. Bandera falsa: Waterbug tiene antecedentes de uso de tácticas de bandera falsa para despistar a los investigadores. Sin embargo, si este fuera un intento genuino de una operación de bandera falsa, habría que preguntarse por qué también usó su propia infraestructura para comunicarse con otros equipos de la red de la víctima, además de usar herramientas cuyo origen podría rastrearse hasta conducir a Waterbug.

2. Medios de intrusión: Es posible que Waterbug quisiera atacar la organización prevista, descubriera que Crambus ya había atacado su red y secuestrara la propia infraestructura de Crambus como medio para conseguir acceso a la red. Symantec no observó que el punto de acceso inicial y el breve periodo que transcurrió entre la actividad observada de Waterbug en la red de la víctima y su uso observado de la infraestructura de Crambus sugiera que Waterbug podría haber utilizado la infraestructura de Crambus como punto de acceso inicial.

3. La variante de Mimikatz perteneció a Crambus: Existe la posibilidad de que la versión de Mimikatz descargada por la infraestructura de Crambus en realidad haya sido desarrollada por Crambus. Sin embargo, la técnica de compilación y el hecho de que la única ocasión en la que se utilizó haya estado vinculada a Waterbug contradicen esta hipótesis. El hecho de que Waterbug también apareció en la red de la víctima casi al mismo tiempo en que se descargó esta versión de Mimikatz sería una coincidencia poco probable si la herramienta perteneciera a Crambus.

4. Oportunismo para generar confusión: Si no planificó una operación de bandera falsa desde el inicio, es posible que Waterbug descubriera la intrusión de Crambus mientras preparaba su ataque y, en un arranque de oportunismo, la haya usado con la esperanza de confundir a la víctima o a los investigadores. Según filtraciones recientes de documentos internos de Crambus, se sabe que su panel de control Poison Frog es vulnerable a intrusiones, lo cual significa que quizá secuestrar la infraestructura de Crambus haya sido una distracción relativamente trivial por parte de Waterbug. Una intrusión conducida por un grupo de agentes especializados en amenazas a través de la infraestructura de otro, o cobranza de cuarto nivel, ya se ha analizado en un documento técnico de 2017 elaborado por investigadores de Kaspersky.

Campañas adicionales

Waterbug también montó otras dos campañas durante el año pasado, y cada una de ellas se caracterizó por el uso de herramientas específicas. Estas campañas fueron de gran alcance e impactaron en objetivos ubicados en Europa, Latinoamérica y el sur de Asia.

En la primera campaña Waterbug utilizó dos versiones de un cargador personalizado denominado javavs.exe (de 64 bits) y javaws.exe (de 32 bits) para cargar una puerta trasera personalizada denominada PhotoBased.dll y ejecutar la función de exportación GetUpdate en las computadoras de la víctima. La puerta trasera modifica el registro del Reproductor de Windows Media para almacenar su configuración de C&C. También reconfigura el registro de Sysinternals de Microsoft para evitar que aparezcan mensajes emergentes al ejecutar la herramienta PsExec. La puerta trasera es capaz de descargar y cargar archivos, ejecutar comandos de shell y actualizar su configuración.

El cargador javaws.exe también se utiliza para ejecutar otro cargador denominado tasklistw.exe. Los atacantes lo usan para decodificar y ejecutar un conjunto de ejecutables maliciosos que descargan Meterpreter en la computadora infectada.

Los atacantes también instalan otra puerta trasera que ejecuta un comando de shell a través de la canalización nombrada cmd_pipe. Ambas puertas traseras permiten a los atacantes ejecutar varios comandos que proveen control total sobre el sistema de la víctima. Waterbug también utilizó una versión anterior de PowerShell, probablemente para evitar la creación de registros.

En la segunda campaña, Waterbug utilizó una puerta trasera totalmente diferente denominada securlsa.chk. Esta puerta trasera puede recibir comandos mediante el protocolo de RPC. Entre sus capacidades están las siguientes:

- Ejecutar comandos mediante cmd.exe con la salida redirigida a un archivo temporal.

- Leer la salida del comando contenida en el archivo temporal.

- Leer o escribir archivos arbitrarios

Esta puerta trasera de RPC también incluyó código fuente derivado de la herramienta PowerShellRunner que permite que un usuario ejecute scripts de PowerShell sin ejecutar powershell.exe, con lo cual el usuario puede para burlar la detección destinada a identificar el uso malicioso de PowerShell.

Aunque ambas campañas implicaron distintas herramientas durante la fase de intrusión inicial, también hubo muchas similitudes entre ellas. Ambas se caracterizaron por el uso de una combinación de malware personalizado y herramientas disponibles públicamente. Además, durante ambas campañas Waterbug ejecutó múltiples cargas útiles casi simultáneamente, muy probablemente para conseguir acceso superpuesto a la red en caso de que las defensas encontraran y eliminaran una de las puertas traseras.

Waterbug tomó varias medidas para evitar la detección. Nombró a Meterpreter como un tipo de archivo WAV, probablemente con la esperanza de que así no levantaría sospechas. El grupo también utilizó GitHub como repositorio de las herramientas que descargó después de la intrusión. El motivo para usarlo probablemente fue el deseo de evadir la detección, pues GitHub es un sitio web que en general se considera confiable. Utilizó Certutil.exe para descargar archivos del repositorio, que es una técnica de evasión de listas blancas de aplicaciones para descargas remotas.

En una de estas campañas, Waterbug utilizó un ladrón de USB que explora dispositivos de almacenamiento extraíble para identificar y recopilar archivos de interés. Después, empaqueta los archivos robados en un archivo RAR protegido con contraseña. El malware usa entonces WebDAV para cargar el archivo RAR a una cuenta de Box.