Zero Trust: ¿Las llaves del reino de la seguridad total?

Primero fue BYOD y el uso de dispositivos propios en el ámbito laboral, luego llegaron las nubes, la descentralización de la fuerza laboral y la Internet de las Cosas. Proteger los recursos de las organizaciones nunca volvió a ser lo mismo. Desde hace una década, la frase que se hizo famosa en la serie Los Expedientes Secretos X (“Trust No One”) está en los cimientos de un abordaje superador a la ciberseguridad.

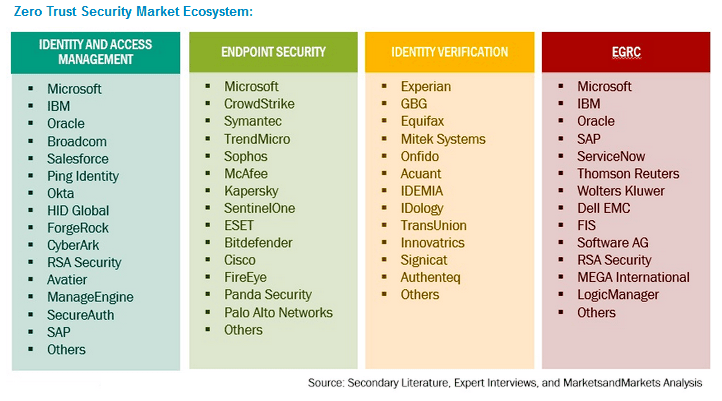

El mercado global de seguridad Zero Trust podría alcanzar los US$ 60.700 millones en 2027, creciendo a un ritmo del 17,3% interanual (CAGR). El motor de este mercado, según Markets and Markets, es el aumento en la frecuencia de los ataques a blancos específicos y una mayor necesidad de reducir los riesgos organizacionales y los del negocio. Con todo, señala el reporte de la citada firma, las limitaciones en los presupuestos de las pequeñas y medianas empresas (que es uno de los espacios de oportunidad, sobre todo de la mano de los servicios de nube) y la falta de profesionales de seguridad lastran este impulso.

Por su parte, Grand View Research estimó el tamaño de este mercado para 2022 en US$ 24.840 millones, con tasas de crecimiento hasta 2030 (CAGR) del 16,3%. “El crecimiento de la industria de la seguridad Zero Trust se puede atribuir a varios factores, como la tendencia creciente en los conceptos CYOD y BYOD, el aumento de la cantidad de ciberataques y la mejora de la regulación en materia de ciberseguridad, entre otros. La popularidad de las tendencias Bring Your Own Device (BYOD) y Choose Your Own Device (CYOD) está aumentando significativamente en todas las organizaciones. Ventajas importantes, como la reducción de costos en el frente de adquisición de infraestructura de punto final, ha estado impulsando el crecimiento de la seguridad de confianza cero. Además, las mejoras en la productividad de los empleados garantizadas al permitirles trabajar en dispositivos familiares impulsan la popularidad de tales conceptos. El concepto BYOD ganó reputación durante la pandemia de COVID-19 cuando las organizaciones adoptaron el modelo de trabajo remoto”, dice el avance del informe.

Según Grand View, “en 2022, el segmento de TI y Telecomunicaciones representó la participación de ingresos más alta, de más del 45%, y se proyectó que mantendría la posición de liderazgo durante todo el período de pronóstico. La mayor preferencia por la infraestructura basada en la nube y las aplicaciones digitales para obtener información y facilitar los negocios impulsa la necesidad de soluciones de red y acceso unificado y seguro. Además, los titulares de la industria de las telecomunicaciones brindan principalmente servicios de transferencia de datos y gastan en varias tecnologías relacionadas con la seguridad. Con la creciente conciencia sobre los beneficios y las aplicaciones de la seguridad de confianza cero, se espera que la adopción de este modelo crezca significativamente”.

Se espera que el segmento de Cuidado de la Salud registre la tasa de crecimiento más veloz durante el período 2023-2030. “La innovación continua y la implementación de tecnologías, como servicios y análisis de telesalud, para facilitar la comunicación efectiva entre los usuarios finales y las entidades están impulsando la necesidad de servicios de infraestructura de red seguros. Además, los casos cada vez mayores de ataques cibernéticos en las infraestructuras de TI de atención médica crearon la necesidad de un marco de seguridad avanzado para proteger la información crítica. Se espera que estos factores aceleren la demanda de seguridad de confianza cero en el sector de la salud”, explican los analistas.

Zero Trust en clave de Fortinet

Para Marcelo Mayorga, vicepresidente de Ingeniería de Ventas para América Latina de Fortinet, Zero Trust es la evolución natural de la seguridad como la entendemos hoy: un paradigma que abarca el acceso ubicuo desde una gran variedad de dispositivos, recursos a proteger descentralizados, etcétera (muy lejos de la tradicional seguridad perimetral). “Y en ese cambio de paradigma es donde el concepto de Zero Trust aparece. Antes de ser una tecnología o una arquitectura, es un concepto de ciberseguridad que, obviamente, como su nombre indica, parte de la base de que no confiamos en nada”.

Esta idea o concepto tiene tres pilares: no confiar y verificar; el menor privilegio (least privilege, en inglés, es decir: asignar lo mínimo necesario para que el dispositivo o el usuario puedan hacer la tarea que tienen que hacer), y la verificación constante (a diferencia del paradigma anterior, en el cual, una vez que se identifica a una persona o un dispositivo ya pueden hacer uso de los recursos, aquí se está validando constantemente que ese dispositivo o esa persona siga estando en condiciones apropiadas para hacer uso de esa información o esas aplicaciones). “Ése es el concepto de Zero Trust, que después se baja a arquitecturas o implementaciones en tecnología, como Zero Trust Network Access y sus componentes”. Y si bien este concepto comienza a ser embebido en numerosos productos, no es un producto ni una solución, y de hecho llegar a Zero Trust implica para las organizaciones también un cambio de procesos. El despliegue de soluciones es sólo parte del camino.

Sobre esa faceta en particular del abordaje de Zero Trust, Mayorga explica: “Se puede implementar con dispositivos, a través de tecnologías distintas que se integran, o escogiendo un proveedor que me puede dar gran parte de esa solución, que me pueda dar ya una arquitectura funcional, para después rellenar los espacios faltantes. Ése es el camino que Gartner recomienda. Cuando Gartner habla de Cybersecurity Mesh Architecture, lo que está diciendo es que hay una necesidad importante de las compañías de consolidar vendors de ciberseguridad”.

Mayorga explica que “Fortinet lleva alrededor de una década con esta visión de tener arquitectura de seguridad. En nuestro caso, esa arquitectura se llama Security Fabric, y busca cubrir toda la superficie de ataque en una organización. Esto significa cloud, usuarios, aplicaciones, red, etcétera. Hablamos de integrar la información e intercambiar información entre los distintos dispositivos o tecnologías para cubrir esa superficie de ataque, y avanzar hacia un proceso de automatización, que es algo extremadamente necesario. Dentro de ese concepto del Security Fabric hay distintas arquitecturas y una de las arquitecturas que nosotros ya tenemos desarrollada es la de Zero Trust, abarcando la integración de varios productos de Fortinet”.

Con todo, aclara el experto, “una implementación de Zero Trust no es algo trivial, y creo que tener un aliado que ya tiene madura una solución, con una arquitectura de este tipo, ayuda en muchos sentidos. Permite simplificar ese proceso y hacerlo un poco más transparente para las organizaciones desde el punto de vista de la tecnología”. A esto se suman cuestiones económicas (comprar a un único proveedor, en ciertas circunstancias, puede ser más eficiente en costos) y de aprovechamiento del expertise de un partner que ya tiene muchos despliegues en su haber.

Para bajarlo a productos, Mayorga da algunos ejemplos en base a los distintos procesos involucrados en el ejercicio del Zero Trust bajo la arquitectura de Fortinet. En Identificación (¿Quién consume los recursos o aplicaciones? ¿Tiene los permisos necesarios para hacerlo? ¿Está consumiendo esos recursos en el contexto en que debería hacerlo…?), Fortinet ofrece soluciones como FortiToken ó FortiAuthenticator, que permiten la identificación del usuario de manera segura. “Pero también tenemos que identificar el dispositivo, porque no todo el consumo de aplicaciones u otros recursos está hecho por usuarios (de carne y hueso): hay dispositivos que consumen aplicaciones sin tener un usuario detrás”, advierte Mayorga. En ese contexto, FortiClient ayuda a llevar adelante los procesos de autenticación del dispositivo y de validación de la postura del dispositivo. “Todo esto se integra con el FortiClient EMS, que es donde se definen las políticas de Zero Trust”.

Lo que sigue es un proceso de Aplicación de las Políticas (enforcement). Esto se hace, por ejemplo, en un proxy de Zero Trust que puede estar desplegado en FortiSASE (en el marco de una solución de SASE), o incluso en la nube. Estos proxys ejecutan el proceso de evaluación, y están conectados al entramado de forma segura, integrándose con FortiClient EMS. Paralelamente, soluciones como FortiNAC pueden evaluar a los dispositivos que están accediendo a la red. “Estos componentes resuelven muy fácilmente una parte del camino que una organización tendría hacia Zero Trust”, resume Mayorga (ver también el abordaje a ZTNA de Fortinet).

Para el canal, comenta el ejecutivo, “hay una oportunidad enorme”, sobre todo en lo referente a ofrecer servicios. “Zero Trust es un proceso, y una implementación de Zero Trust no es algo que pasa de un día para el otro, porque no es instalar un producto o un servicio: es un camino que una organización tiene que seguir y puede tomar años ese proceso. Allí los partners tienen una gran oportunidad de ser consultores en ese proceso”. Mayorga considera que, salvo que hablemos de una organización muy cerrada, con usuarios bien definidos y datos centralizados, a la que aplique el modelo de seguridad más perimetral, la mayoría de las organizaciones tienen la necesidad de avanzar a Zero Trust. Obvuiamente, lo primero que debe hacer el partner, amén de su propia preparación, es ayudar a la organización-cliente a saber dónde esta parada (en qué estado de madurez) en el camino a Zero Trust. Uno de los posibles roadmaps es el modelo de la agencia estadounidense de ciberdefensa (CISA).

Mayorga advierte sobre otro fenómeno, que hará que Zero Trust se vaya transformando en más pertinente, que es la convergencia entre IT y OT (tecnologías de operaciones), que eventualmente podrá resultar en infraestructuras de red unificadas (redes de datos y de control). Dicho entorno unificado requerirá, previsiblemente, la aplicación de una seguridad acorde y, ante esta necesidad, los partners pueden aprovechar la oportunidad de ofrecer sus servicios. La base de esta infraestructura es el Security Fabric, que es abierto y puede ser integrado mediante APIs. “Hoy tenemos más de 500 diferentes vendors y tecnologías que se integran ya con nuestro Security Fabric. Van desde Cloud Service Providers hasta hipervisores, y otras soluciones de Ciberseguridad o soluciones de Operaciones, como pueden ser tecnologías de SIEM, SOAR y XDR. Tenemos mucha integración también con vendors que trabajan específicamente en el mundo de OT”. En algunos casos, dicha integración es nativa, y las soluciones de estos vendors completan las facetas que Fortinet no ofrece de forma directa para su abordaje de Zero Trust.

Los pilares de Zero Trust y cómo empezar

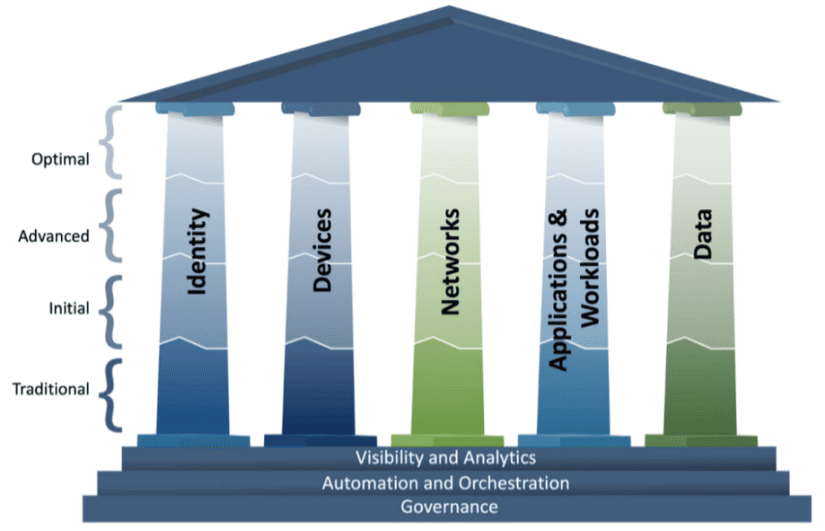

Con los crecientes desafíos de ciberseguridad que llegaron con las fuerzas de trabajo cada vez más remotas, se emitió una orden ejecutiva para mejorar la seguridad cibernética nacional (de los Estados Unidos) en 2021. Uno de los resultados de esta orden fue el lanzamiento del primer Modelo de Madurez de Zero Trust, o ZTMM, de la Agencia Nacional de Seguridad de Infraestructura y Ciberseguridad (CISA) de los Estados Unidos. Lanzada en 2023, la última actualización amplía los cinco pilares básicos de Zero Trust. Estos pilares describen el viaje de crecimiento que su organización puede emprender en el camino hacia la implementación de Zero Trust.

La evolución de Zero Trust puede verse así:

- Puede comenzar básicamente con nada, una solución tradicional, una revisión periódica del acceso permanente y crear un plan para implementar los fundamentos de Zero Trust, un pilar a la vez.

- Luego, comience la planificación e implementación de la automatización inicial con una coordinación básica entre pilares y una planificación de acceso menos privilegiado.

- Avanzar en la coordinación de los controles automatizados a lo largo del ciclo de vida de cada pilar con el desarrollo de acceso menos privilegiado para incluir evaluaciones de riesgo y posición.

- Finalmente, optimice un plan completamente automatizado con acceso dinámico con privilegios mínimos y una coordinación fluida en los cinco pilares.

Como se describe en el último lanzamiento de ZTMM, “estas etapas de madurez y los detalles asociados con cada pilar permiten a las agencias evaluar, planificar y mantener las inversiones necesarias para avanzar hacia una Arquitectura de Zero Trust «.

El abordaje de IBM

Consultado sobre el rol que Zero Trust supone en la estrategia de seguridad informática que propone IBM, el gerente de IBM Security para América Latina, Juan Carlos Zevallos, explicó: “En Latinoamérica, de acuerdo con un estudio de IBM, 45% de las empresas tienen un nivel maduro de adopción de Zero Trust. Zero Trust o Confianza Cero, opera bajo el supuesto de que una identidad autenticada, o la propia red, ya pueden estar comprometidas y, por lo tanto, valida continuamente las condiciones de conexión entre usuarios, datos y recursos, para determinar la autorización y la necesidad de acceder a la información. Este enfoque requiere que las empresas unifiquen sus datos de seguridad, con el objetivo de abarcar en forma envolvente el contexto de seguridad alrededor de cada usuario, dispositivo e interacción”.

“La Confianza Cero va más allá de la conducta binaria de ´bloquear´ o ´permitir`. Significa que los usuarios que el sistema considera de menor riesgo aún pueden acceder a las herramientas mínimas necesarias para completar sus tareas. A medida que los usuarios representan un menor riesgo, se les puede otorgar más libertad en los datos a los que acceden. O, al contrario, a medida que se vuelven más riesgosos, se puede tomar medidas directas para limitar su acceso o alcance. Una estrategia de seguridad de confianza cero de IBM, utiliza el contexto para conectar de forma segura a los usuarios correctos con los datos correctos en el momento correcto y en las condiciones adecuadas, mientras se protege a la organización de las ciberamenazas”, agrega.

Desde IBM se busca ayudar a los clientes a adoptar un enfoque de Confianza Cero mediante varias iniciativas, productos y soluciones, incluyendo:

- Detección y Respuesta de Amenazas:

- Gestión de Identidad y Accesos Privilegiados:

- Protección de datos y endpoints:

- Servicios de Seguridad

“Adicionalmente, los Blueprints de Zero Trust de IBM Security se utilizan para ayudar a los clientes a preservar su privacidad, asegurar la fuerza de trabajo híbrida/remota, reducir riesgos de amenazas internas y proteger su nube híbrida. También, ofrecemos educación gratuita sobre Zero Trust que entrega certificaciones digitales, que abarcan desde conocimientos generales hasta áreas específicas como arquitecturas, frameworks, nube híbrida, privacidad, amenazas internas, fuerza laboral remota, entre otros”, comenta Zevallos. (Disponible aquí)

—Zero Trust requiere de la formación de un ecosistema. ¿Cómo y con quiénes está trabajando IBM?

—En IBM, creemos que se requiere un enfoque abierto para abordar los desafíos que enfrentan los equipos de seguridad a medida que adoptan estrategias de confianza cero. Para ayudar a simplificar y conectar la seguridad en un ecosistema más amplio de proveedores, IBM está colaborando con múltiples socios tecnológicos. Por ejemplo, con SONDA, a través de su Centro de Operaciones de Seguridad (SOC) en Chile, ofrece a sus clientes una estrategia basada en los principios de Zero Trust con el apoyo de capacidades avanzadas de análisis de datos que permiten incluir automáticamente información de miles de dispositivos, endpoints y aplicaciones en la red, acelerando la detección de posibles incidentes, creando alertas y brindando respuestas más rápidas al equipo. Para esto, SONDA aprovecha la tecnología de IBM Security QRadar e IBM QRadar Advisor with Watson.

“Por otra parte, IBM está haciendo varias cosas para promover la colaboración de la industria de la seguridad con el fin de combatir esta nueva era de ciberdelito. Por ejemplo, para acelerar la colaboración, se lanzó la Open Cybersecurity Alliance (OCA) en 2019, una iniciativa de seguridad de código abierto encabezada por IBM y McAfee, a la que recientemente han ingresado otros 16 actores importantes entre los que se encuentran VMware, F5, entre otras. El objetivo de OCA es hacer que la tecnología de seguridad sea más interoperable entre las categorías de productos y los proveedores, mediante los estándares abiertos”, explica el gerente regional de IBM Security.

—Más allá del ecosistema y de la necesidad de Zero Trust frente a las amenazas modernas, creemos que hay una oportunidad para que los partners de servicios se sumen y aporten valor. ¿Es así? ¿Cómo deben estar alineados parta aprovechar esta eventual oportunidad?

—En Latinoamérica, estamos trabajando activamente con los proveedores de servicios gestionados de seguridad (MSSPs por sus siglas en inglés) con el objetivo de ayudarles a adoptar nuestra tecnología de forma rápida y fácil. Queremos que ellos puedan llevar capacidades de seguridad de vanguardia como IBM QRadar Suite, Randori, entre otras; para ayudar a sus clientes end-to-end en ciberseguridad, desde crear estrategias de seguridad y fortalecer su postura de seguridad hasta la respuesta, recuperación y capacidades de ciberresiliencia.

“En el caso de Banca y Finanzas, la soluciones de IBM facilitan la conexión entre herramientas de seguridad de distintos proveedores y de distintas tecnologías, y se enfoca en agregar valor que proviene de esas diversas integraciones. Esto es de vital importancia en la industria, ya que muchas veces tienen sistemas y herramientas heredadas. Además, es aplicable a los casos de uso de confianza cero, como la preservación de la privacidad del cliente y la reducción del riesgo de amenazas internas, funciones clave para la industria financiera”, define Zevallos.

El ejecutivo destaca que Zero Trust no es una solución puntual ni un conjunto de productos y servicios empaquetados que, cuando se implementan, crean un entorno empresarial de confianza cero. “La confianza cero es una mentalidad, una cultura y un compromiso de preparación tanto de los partners como de los clientes finales. Asimismo, se debe tomar en cuenta que no hay dos organizaciones que tengan la misma arquitectura Zero Trust, porque cada empresa tiene un entorno único, relaciones variables y necesidades diferentes. De acuerdo con un estudio de IBM, 35% de los encuestados a nivel global, dijeron que sus organizaciones adoptaron un enfoque de Confianza Cero. De ese grupo, el 65% estuvo de acuerdo en que la seguridad de Confianza Cero fortalece la ciberresiliencia”.

De un modelo de Confianza Cero a uno de Confianza a la Medida

El enfoque de Confianza Cero, conocido como Zero Trust, ha sido adoptado por muchas organizaciones para mejorar la seguridad y proteger sus datos. Sin embargo, algunas empresas han implementado este modelo de manera inflexible, aplicando las mismas reglas estrictas a todos los empleados sin considerar sus roles individuales y niveles de riesgo. Esto puede limitar la productividad y generar reacciones negativas por parte de los empleados, quienes podrían buscar formas de evitar los controles de seguridad, lo que a su vez crea nuevos problemas de seguridad.

Para abordar este problema, se propone un enfoque denominado «Confianza a la Medida» o «Tailored Trust». Este enfoque busca combinar los principios de Zero Trust con perfiles de riesgo personalizados que reflejen la función laboral de cada individuo. Se trata de un enfoque centrado en la persona, que busca equilibrar la seguridad con la experiencia del usuario, la flexibilidad y la innovación.

Para implementar la Confianza a la Medida, es importante comprender la función laboral de cada empleado y los riesgos asociados a ella en relación con las aplicaciones y los datos a los que necesitan acceder. Estos riesgos pueden estar relacionados con la ubicación, la confidencialidad de los datos o el dispositivo utilizado, entre otros factores.

Además, es esencial considerar el nivel de verificación necesario, ya que esto puede afectar la experiencia del empleado. Constantes solicitudes de autenticación pueden resultar molestas e interrumpir el flujo de trabajo. Por lo tanto, es necesario encontrar un equilibrio y aplicar un nivel adecuado de verificación basado en el riesgo, teniendo en cuenta los cambios y las anomalías que puedan surgir.

En resumen, la Confianza a la Medida busca adoptar los principios de Zero Trust de manera personalizada, considerando las funciones laborales individuales y equilibrando la seguridad con la experiencia del usuario. Este enfoque permite una mayor flexibilidad y evita imponer reglas rígidas a todos los empleados por igual.

El modelo holístico de Microsoft

“El modelo de Confianza Cero es una forma holística de pensar y de hacer realidad la ciberseguridad. Este modelo tiene como mantra «nunca confío, siempre verifico» y se basa en tres pilares: verificar explícitamente, utilizar el menor privilegio posible, y asumir que ya fuimos comprometidos. De esta forma, asumimos que todo intento de acceso proviene de un lugar inseguro hasta que se verifique lo contrario”, define Santiago Cavanna, CISO de Microsoft Argentina.

Microsoft ha implementado esta manera de pensar en varias soluciones y plataformas:

- Microsoft Azure Active Directory (Azure AD): Azure AD es la solución de identidad y acceso en la nube de Microsoft. Esta solución proporciona una capa adicional de seguridad al acceso a aplicaciones y datos en la nube.

- Microsoft Defender for Identity: Es una solución de seguridad que utiliza análisis de comportamiento para detectar amenazas avanzadas en tiempo real. Ayuda a proteger las identidades en entornos híbridos y en la nube, y se alinea con los principios de Zero Trust al monitorear continuamente las actividades y detectar comportamientos anómalos.

- Windows 11 y Windows Server: Microsoft ha integrado características de seguridad Zero Trust en sus sistemas operativos, como Windows Hello para autenticación biométrica.

—Zero Trust requiere de la formación de un ecosistema. ¿Cómo y con quiénes está trabajando Microsoft en dicho ecosistema?

—Nos encontramos en un momento decisivo mientras el mundo presencia un aumento en los ataques cibernéticos cada vez más sofisticados y expansivos. Esta realidad, junto con el cambio hacia entornos híbridos, ha creado una oportunidad urgente para que todas las empresas del mundo adopten un enfoque de Confianza Cero y se construya un ecosistema más seguro. Por ello, Microsoft busca ofrecer soluciones integrales y compatibles que permitan a los clientes implementar con éxito este enfoque a través de la interoperabilidad:

- Integración con proveedores de seguridad: Estas colaboraciones permiten la integración de soluciones de seguridad complementarias para garantizar la protección completa de los recursos y datos de los clientes en entornos de Confianza Cero.

- Colaboración con proveedores de servicios en la nube: Microsoft ha establecido asociaciones con proveedores de servicios en la nube para garantizar la interoperabilidad y la seguridad en entornos multi-nube.

- Integración con soluciones de gestión de acceso e identidad: Microsoft trabaja en estrecha colaboración con proveedores de soluciones de gestión de acceso e identidad para garantizar la interoperabilidad.

—¿Podría darnos uno o dos ejemplos de cómo operan las capacidades de Confianza Cero que hay en las soluciones de Microsoft?

—Un par de ejemplos de cómo operan las capacidades de Confianza Cero en las soluciones de Microsoft:

- Autenticación multifactor (MFA): La autenticación multifactor es una característica clave en el enfoque de Zero Trust. Microsoft ofrece soluciones como Azure Multi-Factor Authentication (MFA), que requiere una verificación adicional más allá de la simple contraseña. Por ejemplo, además de ingresar la contraseña, el usuario puede recibir un código de verificación en su dispositivo móvil o utilizar su huella digital para confirmar su identidad.

- Análisis de comportamiento y detección de amenazas: Microsoft ha incorporado capacidades de análisis de comportamiento y detección de amenazas en sus soluciones de seguridad, como Microsoft Defender for Identity. Estas soluciones monitorean continuamente las actividades de los usuarios, dispositivos y recursos para identificar patrones de comportamiento anómalos que puedan indicar una posible amenaza.

—¿Cómo deben estar alineados los partners para aprovechar esta eventual oportunidad?

—La estrategia de Confianza Cero permite que todos aporten sus conocimientos y soluciones para acompañar a los clientes a estar más protegidos. A medida que las organizaciones buscan implementar y gestionar soluciones de seguridad, los partners de servicios pueden ayudar con sus conocimientos especializados, servicios de consultoría, implementación, soporte y capacitación. Es necesario que los partners de servicios entren en sintonía con las estrategias de Confianza Cero. De esta manera, pueden ofrecer servicios de consultoría y evaluación que guíen a las organizaciones en este cambio de paradigma de la ciberseguridad.

“Además, pueden asistir en la implementación y configuración de soluciones de seguridad, proporcionar servicios de soporte y gestión continua, y ofrecer programas de educación y capacitación en seguridad para promover una cultura de seguridad entre los usuarios finales”, finaliza Cavanna.