Trend Micro aplica Inteligencia Artificial para detener estafas de correo electrónico

La tecnología es una capa vital de defensa para mantener a raya las amenazas de correo electrónico, pero ¿qué pasa con sus empleados, a quienes a menudo se les considera el "vínculo más débil"?

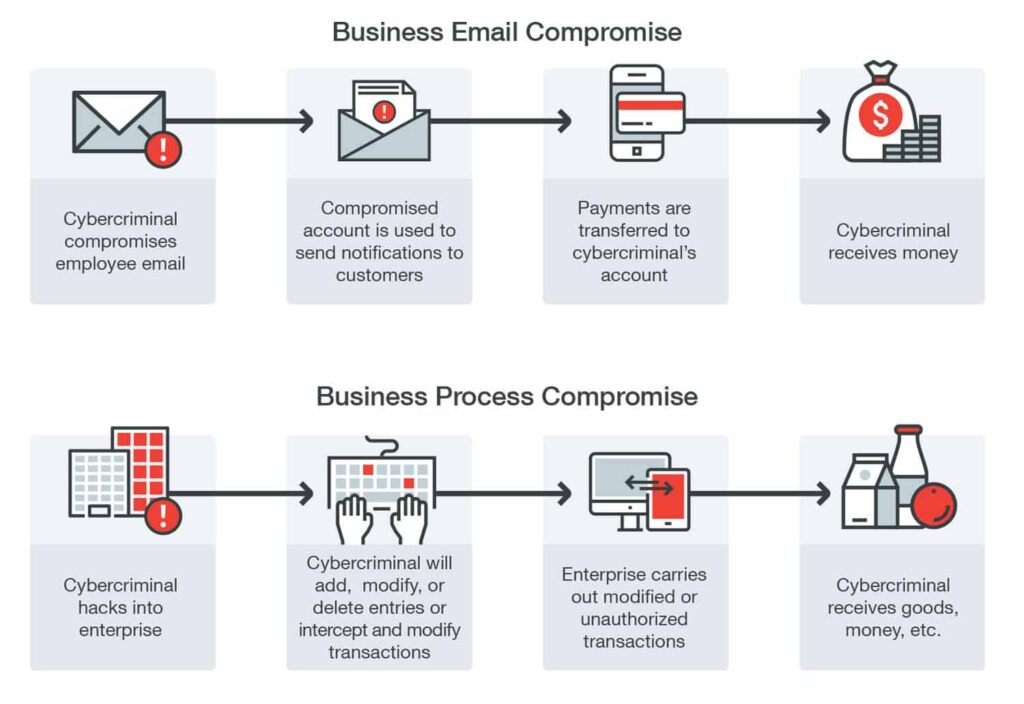

Trend Micro habla sobre los ataques de Business eMail Compromise (BEC), que se han expandido enormemente en los últimos años, con un crecimiento proyectado de más de $9 mil millones para este 2018. De acuerdo con el reporte sobre predicciones de seguridad, la combinación de simplicidad y efectividad ha asegurado que BEC continúe siendo uno de los ataques más populares durante este año.

El personal de las empresas es el target de los hackers, ya que los ven cada vez más como un eslabón débil en la cadena de ciberseguridad. Esa es la razón por la cual la mayoría de las amenazas actuales se envían por correo electrónico, con el objetivo de engañar al destinatario para que descargue malware, divulgue inicios de sesión o realice transferencias electrónicas al atacante.

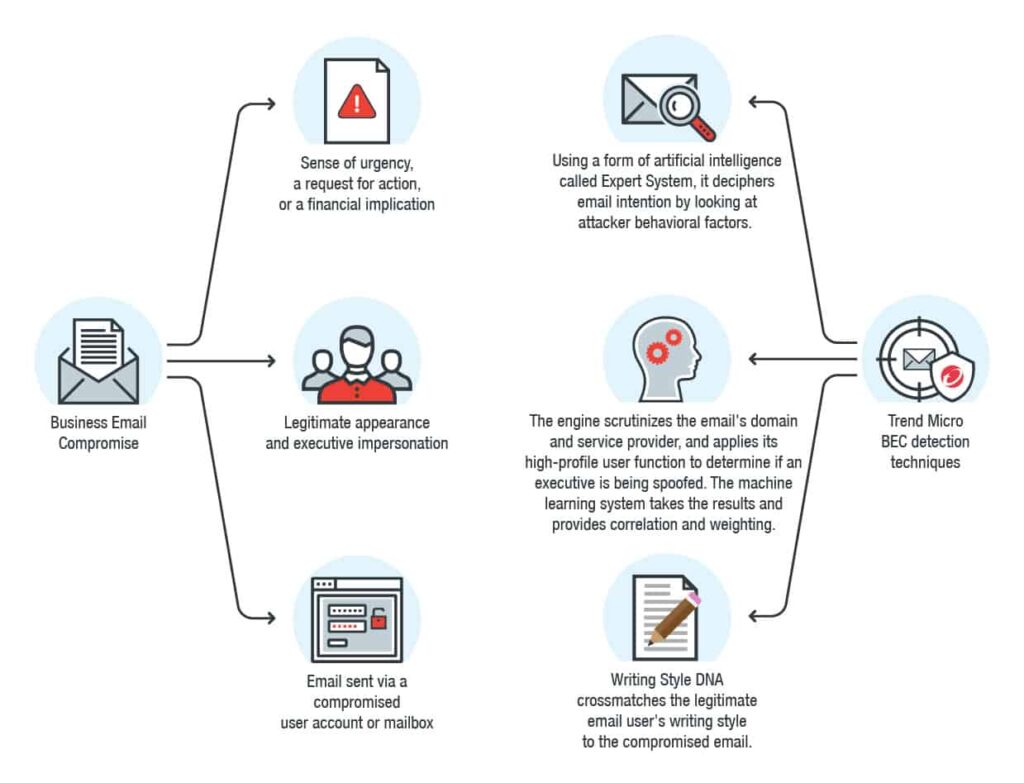

A medida que los ataques se hacen más inteligentes, las empresas deben tener protección más inteligente. Por eso, Trend Micro presenta una característica respaldada por la Inteligencia Artificial (IA) diseñada para mejorar la detección de BEC.

No hay duda de que el correo electrónico es el vector de amenaza principal para los atacantes que se dirigen a las organizaciones en la actualidad. La solución Trend Micro Smart Protection Network ha bloqueado más de 66 mil millones amenazas en 2017, más del 85% de los cuales eran correos electrónicos con contenido malicioso.

Resultados de la Encuesta para el Asistente de Black Hat el año pasado ilustran el impacto que esta tendencia está teniendo en las organizaciones.

- Los líderes de TI citaron el phishing como su primera preocupación de seguridad.

- El phishing fue identificado como la amenaza que más tiempo consume.

- El eslabón más débil en seguridad de TI fue citado como usuarios finales engañados por ataques de phishing.

- El 19% calificó el phishing como la amenaza cibernética más grave que surgió en el último año, solo superado por el ransomware.

En una investigación realizada por Trend Mico llamada Tracking Trends in Business Email Compromise (BEC) Schemes sobre ataques BEC relacionados con Malware, reveló dos jugadores claves: Ardamax, un software de US$50 que proporciona a un actor BEC las características básicas que necesitarían para operar; y LokiBot, un conocido Malware que actúa como un ladrón de contraseñas de navegador y ladrón de billeteras, el cual se usa cada vez más en este tipo de ataques.

Los ataques de BEC no solo surgen por correo electrónico, también se usan técnicas de ingeniería social, un aspecto común de la mayoría de este tipo de intrusiones. Estos ataques usan diferentes correos electrónicos, los cuales están diseñados para que parezcan lo más creíble posible, es decir, se crean direcciones de correo electrónico de aspecto legítimo diseñadas para suplantar a los ejecutivos de la compañía, ya sea mediante el uso de proveedores de correo Web poco fiables, o registrando un dominio de imitación que se asimile o haga referencia a la empresa objetivo.

APROVECHANDO LA IA PARA DETENER A LOS ESTAFADORES

El potencial daño financiero y reputacional de tales ataques es obvio y frente a estos niveles crecientes de amenazas, Trend Micro cuenta con herramientas gratuitas para prevenir dichos problemas.

Writing Style DNA incluye una nueva tecnología basada en IA que aprende cómo escriben los ejecutivos para detectar los intentos de suplantación y envía una advertencia al remitente, al destinatario y al departamento de TI implicados. Suena sencillo, pero requiere poder de cálculo serio y algoritmos de IA para lograrlo.

Para cada usuario, se crea un modelo personal utilizando 7,000 características de escritura para entrenar el sistema, en temas como la puntuación y la longitud de la oración. Convierte los correos electrónicos en metadatos antes de analizarlos, para proteger la privacidad del cliente y cumplir con los requisitos necesarios.

Es una herramienta más para ayudar a los equipos de TI a reducir la ola de amenazas de correo electrónico, y estará disponible sin costo adicional como parte de Cloud App Security (CAS) y ScanMail para Microsoft Exchange (SMEX).

¿QUÉ MÁS PUEDEN HACER LAS EMPRESAS PARA PROTEGERSE CONTRA ATAQUES BEC?

Los ataques BEC generalmente no requieren herramientas complicadas o conocimientos altamente técnicos para lograr la mitigación, aquí algunas maneras para proteger su cuenta de correo contra estos ataques:

- Crear conciencia y educación en los empleados es el primer paso. Las organizaciones deberían capacitar a los empleados sobre cómo detectar ataques de phishing.

- El correo electrónico a menudo se usa para realizar ataques BEC basándose en el engaño y la ingeniería social por medio de la descarga de archivos, visitar sitios Web o proporcionar información.

Los usuarios finales deben saber qué buscar cuando se trata de correo electrónico, ya que incluso los ataques de BEC más convincentes suelen tener señales que indican si es un correo legítimo o uno malicioso.

- Verificar la legitimidad de las solicitudes de transferencia de fondos, especialmente aquellas que involucran grandes cantidades. Sólo porque la solicitud aparentemente proviene de un ejecutivo, no significa que sea legítima. Si es posible, confirme este proceso directamente con la persona que envió la solicitud.

- Con relación a los proveedores, las organizaciones deben verificar las solicitudes de pago y las facturas antes de transferir fondos. Si el proveedor repentinamente ofrece una ubicación de pago diferente, considere esto como una alerte y verifique el cambio a través del personal de la compañía.

- Cualquier solicitud debe ser verificada y cuestionada. Si la solicitud viene por correo electrónico, lo mejor que puede hacer es una llamada telefónica o un encuentro cara a cara con la persona que realiza la solicitud para garantizar su validez y ayudar a mitigar Ataques BEC.

- Desarrollar una cultura de seguridad dentro de la organización puede garantizar que la seguridad se restrinja de arriba abajo.